Was sind Supply-Chain-Angriffe

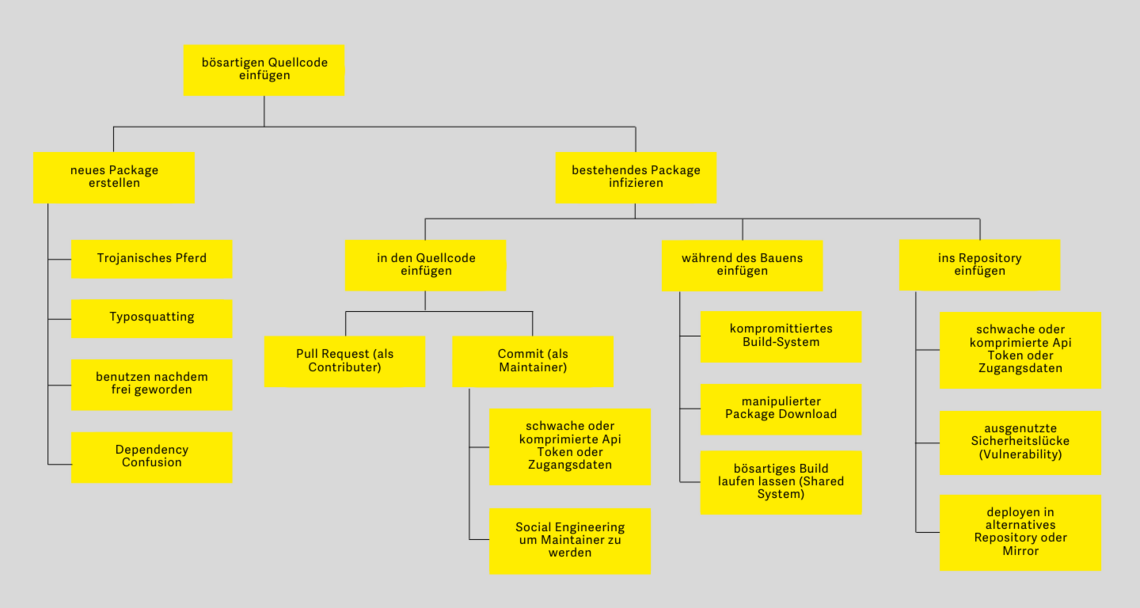

Bei einem Supply-Chain-Angriff nutzt der Angreifer ein Ziel in der Lieferkette (Supply Chain), um sein eigentliches Ziel zu erreichen. Dies bietet einige Vorteile, da, nicht zuletzt durch ein vermeintliches Vertrauensverhältnis zwischen den Partnern in der Lieferkette, die Zugriffe innerhalb der Supply Chain oft weniger stark abgesichert sind. Dieses Angriffsmuster lässt sich auf die moderne Softwareentwicklung übertragen: Eine Anwendung nutzt heute viele Fremdbibliotheken. Die Supply Chain wäre in diesem Fall die Abhängigkeitskette an Fremdbibliotheken, die bei einer Kompromittierung ebenfalls ein Sicherheitsrisiko darstellen.

Die Ziele der Angreifer sind sehr unterschiedlich aber sie lassen sich gut in die beiden nachfolgenden Kategorien gruppieren:

- Malware (zum Beispiel Trojaner, BackDoors, KryptoMiner) verbreiten

- Daten (zum Beispiel Kreditkarten Informationen, Zugangsdaten) abgreifen