Das Problem mit der sicheren Kommunikation

Smartphones verbinden sich oft selbstständig mit unterschiedlichen WLANs. Speziell bei öffentlichen WLANs besteht jedoch eine erhöhte Gefahr für Man-in-the-Middle (MITM) Angriffe. Dabei täuscht der Angreifer beispielsweise einen Zugriffspunkt (Router) vor und kann dann den gesamten Datenverkehr auslesen (siehe auch u.a. Rogue Access Point, ARP-Cache-Poisoning, DNS-Spoofing). Auch wenn es schwer sein dürfte, realistische Zahlen über reale Angriffe auf öffentliche Netzwerke zu finden, so finden sich zahlreiche Anleitungen dafür im Netz, was das Gefahrenpotential untermauert und weswegen eine App, insbesondere wenn sie sensible Daten austauscht, darauf vorbereitet sein sollte.

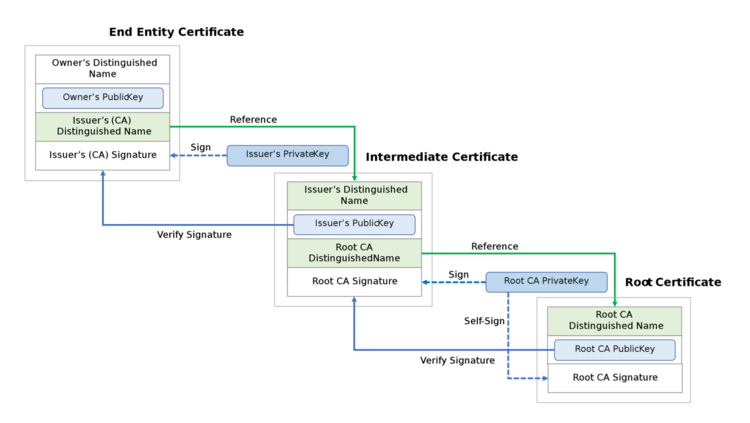

Mit Zertifikaten kann ein Client nun prüfen, ob er tatsächlich mit dem erwarteten Server spricht und dann eine verschlüsselte Kommunikation aufbauen. Wie das funktioniert, ist bei HTTPS im Transport Layer Security (TLS) Protokoll festgelegt.